在基础软件服务中,exe文件的删除与修改日期信息常被用于追踪软件操作日志,但恶意用户可能通过篡改系统时间或滥用权限来伪造这些记录,从而掩盖非法行为。为保障数据完整性与审计可靠性,需采取有效措施防止此类篡改,并设置合理的恢复权限机制。

一、防止系统时间篡改的方法

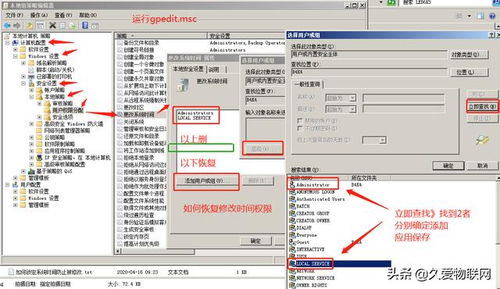

- 系统时间同步锁定:配置操作系统使用网络时间协议(NTP)与可信时间服务器同步,并在组策略中限制本地时间修改权限。例如,在Windows系统中,可通过“本地组策略编辑器”设置“更改系统时间”仅允许管理员操作。

- 硬件时钟保护:在BIOS/UEFI设置中启用时间保护功能,防止通过重启绕过软件限制。对于服务器环境,可考虑使用带电池备份的硬件时钟模块。

- 审计与监控:启用系统日志记录所有时间修改事件,配合安全软件实时报警。例如,通过Windows事件查看器监控事件ID 4616(系统时间更改)。

二、exe文件日期属性的防护策略

- 文件系统权限控制:对关键exe文件设置严格的NTFS或ACL权限,禁止非授权用户执行删除、修改或属性更改操作。建议将文件设置为“只读”并限制写入权限。

- 哈希校验与数字签名:对exe文件计算哈希值(如SHA-256)并存于安全位置,定期校验是否被篡改。同时使用代码签名证书为文件添加数字签名,任何修改都会导致签名失效。

- 版本管理集成:将exe文件纳入Git或SVN等版本控制系统,通过提交记录自动追踪修改历史,避免依赖操作系统日期信息。

三、恢复权限的合理配置

- 分级权限模型:建立“管理员-操作员-审计员”三级权限体系,其中恢复操作需双人复核。例如,审计员可查看日志但无法修改文件,管理员恢复文件时需操作员协同确认。

- 备份与回滚机制:定期备份exe文件至离线存储,并制定回滚流程。恢复时需验证备份文件的完整性,并通过工作流工具记录恢复原因、时间及操作人员。

- 临时权限审批:通过IT服务管理(ITSM)系统实现临时恢复权限的申请与审批,设置自动过期时间以防止权限滞留。

四、基础软件服务的实践建议

在软件部署阶段,应采用自动化工具(如Ansible或Puppet)统一配置时间同步与文件权限策略。对于云环境,可利用云平台的内置功能(如AWS IAM角色或Azure策略)加强管控。定期开展安全意识培训,强调篡改时间与文件属性的法律风险。

通过上述综合措施,基础软件服务可有效防护exe文件日期信息被恶意篡改,并在必要时实现可控恢复,从而提升系统的安全性与可信度。